Traducción tarcoteca - Exclusive: Inside the Military's Secret Undercover Army - Newsweek.comy 17.5.2021 por William Arkin

La fuerza encubierta más grande que el mundo haya conocido es la creada por el Pentágono durante la pasada década.

Unos 60.000 agentes pertenecen ahora a este ejército secreto, muchos de las cuales trabajan bajo identidades falsas y de bajo perfil, todo como parte de un amplio programa llamado "Reducción de Firmas".

La fuerza, más de diez veces el tamaño de los elementos clandestinos de la CIA , realiza operaciones nacionales y extranjeras, tanto de uniformes como bajo cobertura civil, en la vida real y en línea, a veces escondiéndose en empresas privadas y consultorías, algunas de ellas empresas de renombre.

El cambio sin precedentes ha colocado a un número cada vez mayor de soldados, civiles y contratistas trabajando bajo identidades falsas, en parte como resultado natural del crecimiento de fuerzas especiales secretas, pero también como una respuesta intencional a los desafíos de viajar y operar de una manera cada vez más transparente. mundo. La explosión de la guerra cibernética del Pentágono, además, ha llevado a miles de espías que llevan a cabo su trabajo diario con varias identidades fabricadas, al mismo tipo de nefastas operaciones que Estados Unidos condena cuando los espías rusos y chinos hacen lo mismo.

El informe exclusivo de Newsweek sobre este mundo secreto es el resultado de una investigación de dos años que involucró el examen de más de 600 curriculums y 1,000 ofertas de trabajo, docenas de solicitudes bajo la Ley de Libertad de Información y decenas de entrevistas con participantes y directivos de defensa.

Lo que emerge es una ventana no solo a un sector poco conocido del ejército estadounidense, sino también a una práctica completamente irregular. Nadie conoce el tamaño total del programa, y la explosión de la reducción de firmas nunca ha sido examinada por su impacto en las políticas y la cultura militares. El Congreso nunca ha celebrado una audiencia sobre el tema. Sin embargo, el ejército desarrollando esta gigantesca fuerza clandestina desafía las leyes estadounidenses, las Convenciones de Ginebra, el código de conducta militar y la responsabilidad básica.

Programa "Reducción de Firmas"

El esfuerzo de 'Reducción de Firmas' involucra a unas 130 empresas privadas para administrar el nuevo mundo clandestino. Docenas de organizaciones gubernamentales secretas y poco conocidas apoyan el programa, repartiendo contratos clasificados y supervisando operaciones no reconocidas públicamente.

En total, las empresas recaudan más de 900 millones de dólares al año para dar servicio a la fuerza clandestina.

Haciendo de todo, desde crear documentación falsa y pagar las facturas (e impuestos) de las personas que operan con nombres falsos, hasta fabricar disfraces y otros dispositivos para burlar la detección e identificación, hasta construir dispositivos invisibles para grabar, fotografiar y escuchar la actividad en los rincones más remotos de Oriente Medio y África.

Operativos encubiertos

1-Las 'Special Operation Forces' constituyen más de la mitad de toda el trabajo de reducción de firmas. Los agentes en la sombra que persiguen terroristas en zonas de guerra desde Pakistán hasta África Occidental, pero también trabajan cada vez más en puntos conflictivos no reconocidos, incluso detrás de las líneas enemigas en lugares como Corea del Norte e Irán.

2-Los especialistas en inteligencia militar (recolectores, agentes de contrainteligencia, incluso lingüistas) constituyen el segundo elemento más importante: miles desplegados al mismo tiempo con cierto grado de "cobertura" para proteger sus verdaderas identidades.

3-El grupo más nuevo y de más rápido crecimiento es el ejército clandestino que nunca abandona sus teclados. Estos son los ciber combatientes y recolectores de inteligencia de vanguardia que asumen personajes falsos [no identidades, vidas enteras] en línea, empleando técnicas de "no atribución" y "atribución errónea" para ocultar el quién y el dónde de su presencia en línea mientras buscan objetivos de alto valor y recopilan lo que se llama "información de acceso público", o incluso participar en campañas para influir en las redes sociales y manipularlas. Cientos trabajan en y para la NSA , pero durante los últimos cinco años, cada unidad de inteligencia militar y operaciones especiales ha desarrollado algún tipo de célula de operaciones "web" que recopila inteligencia y tiende a la seguridad operativa de sus propias actividades.

Operaciones de encubrimiento digital

En la era electrónica, una tarea importante de la reducción de firmas es mantener enmascaradas a todas las organizaciones y personas, incluso los automóviles y aviones involucrados en las operaciones clandestinas. Este esfuerzo de protección implica un todo, desde limpiar Internet de signos reveladores de identidades verdaderas hasta implantar información falsa para proteger misiones y personas.

A medida que la identificación y la biometría estándar e inolvidable se han convertido en normas mundiales, la industria de reducción de firmas también trabaja para encontrar formas de suplantar y anular desde la toma de huellas dactilares y el reconocimiento facial en los cruces fronterizos, hasta garantizar que los operativos encubiertos puedan ingresar y operar en los Estados Unidos, manipulando registros oficiales para garantizar que las identidades falsas coincidan.

Así como la biometría y la "ID real" son enemigos del trabajo clandestino, también lo es el "escape digital" de la vida en línea.

Una de las principales preocupaciones del trabajo contra el terrorismo en la época del ISIS es que las familias de militares también son vulnerables, otra razón, dicen los participantes, para operar con identidades falsas.

Efectos secundarios de la reducción de firmas

La abundancia de información online sobre individuos (junto con algunos hackers espectaculares) ha permitido a los servicios de inteligencia extranjeros desenmascarar mejor las identidades falsas de los espías estadounidenses. Por lo tanto, la reducción de firmas está en el centro no solo de la lucha contra el terrorismo, sino que es parte del cambio del Pentágono hacia la competencia de las grandes potencias con Rusia y China: competencia, influencia y disrupción "por debajo del nivel de conflicto armado", o lo que los militares llaman guerra. en la "Zona gris", un espacio ".

Un alto mando recientemente retirado responsable de supervisar la "Reducción de Firmas" y los "Programas de Acceso Especial" Special Access Program SAP supersecretos que los protegen del escrutinio y el compromiso dice que nadie es plenamente consciente del alcance del programa, ni se ha prestado mucha atención a las implicaciones para la institución militar. "Todo, desde el estado de las Convenciones de Ginebra, si un soldado opera bajo una identidad falsa al ser capturado por un enemigo, hasta la supervisión del Congreso, es problemático", dice.

Le preocupa que el deseo de volverse más invisible para el enemigo no solo oscurece lo que Estados Unidos está haciendo en todo el mundo, sino que también dificulta el cierre de los conflictos. "La mayoría de la gente ni siquiera ha oído hablar del término reducción de firmas y mucho menos de lo que crea", dice.

Caso-Estudio: Jonathan Darby, encubridor

Todas las mañanas a las 10:00 am, Jonathan Darby se embarca en sus rondas semanales de llamadas por correo. Darby no es su nombre real, pero tampoco es el nombre falso en su licencia de conducir de Missouri que usa para realizar su trabajo. El automóvil del gobierno que conduce, uno de una flota de más de 200,000 vehículos federales propiedad de la Administración de Servicios Generales, tampoco está registrado a su nombre real o falso, y tampoco sus placas de matrícula del estado de Maryland acopladas magnéticamente son realmente para su automóvil ni tampoco permiten su rastreo conduce hasta él o su organización. Los lugares donde trabaja Darby y los lugares que visita son también clasificados.

Darby se ha retirado del ejército y pide que no se use ni su nombre real ni el de su tapadera. Operó durante 20 años en contrainteligencia, incluidas dos asignaciones africanas donde operó con perfil bajo en Etiopía y Sudán, haciéndose pasar por un empresario expatriado. Ahora trabaja para una contrata de reducción de firmas con sede en Maryland que pidió a Newsweek que no identificara.

Mientras Darby visita unas 40 oficinas de correos y tiendas de buzones en el área metropolitana de DC, recoge un baúl lleno de cartas y paquetes y envía un número similar desde direcciones rurales. De vuelta en la oficina, revisa la toma, entrega las facturas al personal de finanzas y procesa docenas de cartas personales y comerciales enviadas por correo desde decenas de ubicaciones en el extranjero. Pero su tarea principal es registrar y enviar los "mecanismos" de reducción de firmas, como se les llama, pasaportes y licencias de conducir estatales para personas que no existen, y otros documentos (facturas, documentos fiscales, tarjetas de membresía de organizaciones) que forman la base de las identidades falsas.

Para registrar y verificar la autenticidad de su actividad diaria, Darby inicia sesión en dos bases de datos,

-una, la base de datos de 'Documentos de Viaje e Identidad', el depósito de la comunidad de inteligencia con muestras de 300.000 pasaportes y visas extranjeros genuinos, falsificados y alterados;

-y el otro el Cover Acquisition Management System (Sistema de Gestión de Compras Encubiertas), un registro supersecreto de identidades falsas donde se registran los "mecanismos" utilizados por los operadores clandestinos.

Para las identidades falsas que viajan al extranjero, Darby y sus colegas también tienen que alterar las bases de datos de inmigración y aduanas estadounidenses para asegurarse de que quienes realizan actividades ilícitas puedan regresar a los Estados Unidos sin ser molestados.

Para la verificación de identidad, la unidad de Darby trabaja con oficinas secretas en Seguridad Nacional y el Departamento de Estado, así como con casi todos los 50 estados, para inscribir "mecanismos" auténticos con nombres falsos. Una imagen poco común en este mundo llegó en abril de 2013 cuando un reportero emprendedor de Northwest Public Broadcasting publicó un artículo sugiriendo la escala de este programa secreto [iniciado en 1980]. Su informe reveló que solo el estado de Washington había proporcionado al gobierno federal cientos de licencias de conducir estatales válidas con nombres ficticios. La existencia del "programa confidencial de licencias de conducir", como se le llamaba, era desconocida incluso para el gobernador.

Antes de Internet, dice Darby, antes de que un policía local o un guardia fronterizo se conectaran a las bases de datos centrales en tiempo real, todo lo que un operativo necesitaba para estar "encubierto" era una identificación con una foto genuina.

Sin embargo, en estos días, especialmente para aquellos que operan a escondidas, la llamada "leyenda" detrás de una identidad tiene que coincidir con algo más que un nombre inventado. Darby lo llama "diligencia debida": la creación de un rastro de existencia falsa. Deben investigarse cuidadosamente los lugares de nacimiento y las direcciones de domicilio falsos, y deben crearse vidas de correo electrónico falsas y cuentas de redes sociales. Y esas existencias necesitan tener "amigos" correspondientes. Casi todas las unidades individuales que operan clandestinamente (operaciones especiales, recopilaciones de inteligencia o cibernética) tienen una sección de reducción de firmas, en su mayoría operada por pequeños contratistas, manejando la debida diligencia. Allí se adhieren a lo que Darby llama los seis principios de reducción de firmas: credibilidad, compatibilidad, realismo, compatibilidad, veracidad y cumplimiento.

El cumplimiento es importante, dice Darby, especialmente debido al mundo que creó el 11 de septiembre, donde los puntos de control son comunes y la actividad nefasta se analiza más de cerca. Mantener a alguien encubierto de verdad, y hacerlo durante un período de tiempo, requiere un control constante que consume mucho tiempo y que no solo tiene que cuidar la identidad operacional de alguien, sino también mantener su falsa 'vida real' en su hogar. Como explica Darby, esto incluye el pago clandestino de facturas, pero también el trabajo con los bancos y los departamentos de seguridad de tarjetas de crédito para mirar hacia otro lado mientras buscan fraudes de identidad o lavado de dinero. Y luego, los técnicos de reducción de firmas deben asegurarse de que se mantengan las puntuaciones de crédito reales, e incluso que los impuestos reales y los pagos del Seguro Social se mantengan actualizados, para que las personas puedan volver a sus vidas inactivas cuando cesen sus asignaciones de reducción de firmas.

El cumplimiento es importante, dice Darby, especialmente debido al mundo que creó el 11 de septiembre, donde los puntos de control son comunes y la actividad nefasta se analiza más de cerca. Mantener a alguien encubierto de verdad, y hacerlo durante un período de tiempo, requiere un control constante que consume mucho tiempo y que no solo tiene que cuidar la identidad operacional de alguien, sino también mantener su falsa 'vida real' en su hogar. Como explica Darby, esto incluye el pago clandestino de facturas, pero también el trabajo con los bancos y los departamentos de seguridad de tarjetas de crédito para mirar hacia otro lado mientras buscan fraudes de identidad o lavado de dinero. Y luego, los técnicos de reducción de firmas deben asegurarse de que se mantengan las puntuaciones de crédito reales, e incluso que los impuestos reales y los pagos del Seguro Social se mantengan actualizados, para que las personas puedan volver a sus vidas inactivas cuando cesen sus asignaciones de reducción de firmas.

La unidad de Darby, originalmente llamada 'Operational Planning and Travel Intelligence Center', es responsable de supervisar gran parte de esto (y para hacerlo opera la oficina de finanzas militares más grande del Pentágono), pero la documentación, por importante que sea, es solo una parte del rompecabezas. Otras organizaciones son responsables de diseñar y fabricar los disfraces personalizados y los elementos de "derrota biométrica" para facilitar los viajes. Darby dice que aquí es donde están todos los programas de acceso especial. Los SAP, la categoría más secreta de información gubernamental, protegen los métodos utilizados, y las capacidades clandestinas que existen, para manipular sistemas extranjeros para sortear salvaguardas aparentemente infalibles que incluyen la toma de huellas dactilares y el reconocimiento facial.

'Reducción de firmas' es un término polivalente

Numerosos SAP de reducción de firmas, programas con nombres como Hurricane Fan, Island Hopper y Peanut Chocolate, son administrados por un sombrío mundo de organizaciones secretas que prestan servicios al ejército clandestino: la 'Defense Programs Support Activity', 'Joint Field Support Center', 'Army Field Support Center', 'Personnel Resources Development Office', 'Office of Military Support', 'Project Cardinals', y la 'Special Program Office'.

De acuerdo con lo secreto que es este mundo, no existe una definición no clasificada de reducción de firmas. La 'Defense Intelligence Agency' DIA, que opera la 'Defense Clandestine Service' y la 'Defense Cover Office', dice que la reducción de firmas es un término artístico, uno que "los individuos pueden usar para ... describir las medidas de seguridad operativa (OPSEC) para una variedad de actividades y operaciones. " en respuesta a las consultas de Newsweek que señalan que decenas de personas han usado el término para referirse a este mundo, la DIA sugiere que quizás el Pentágono pueda ayudar. Pero la persona responsable allí, identificada como portavoz del Departamento de Defensa DOD, dice que solo "en lo que se refiere a las operaciones de HUMINT", que significa INTeligencia HUMana [en oposición a la Inteligencia cibernéticas], la reducción de firmas "no es un término oficial" y que se usa para describir "medidas tomadas para proteger las operaciones".

Quién usa la 'Reducción de firma'

Otro exoficial de inteligencia de alto rango, que dirigió toda una agencia y pide no ser identificado por no estar autorizado para hablar sobre operaciones clandestinas, dice que la reducción de firmas existe en un "nimbo" entre encubierto y público. El primero, definido en la ley, está sujeto a la aprobación presidencial y pertenece oficialmente al Servicio Clandestino Nacional de la CIA. Este último connota estrictamente los esfuerzos de aplicación de la ley realizados por personas con una placa.

Y luego está el Programa de Protección de Testigos, administrado por el US Marshal [Servicio de Alguaciles] del Departamento de Justicia, que atiende a las identidades y vidas falsas de personas que han sido reasentadas a cambio de su cooperación con fiscales y agencias de inteligencia.

El ejército no realiza operaciones encubiertas, dice el exoficial de alto rango, y el personal militar no lucha de manera encubierta. Es decir, excepto cuando lo hacen, ya sea porque los individuos están asignados ("ovejas sumergidas") a la CIA, o porque ciertas organizaciones militares, particularmente las del Comando Conjunto de Operaciones Especiales, operan como la CIA, a menudo junto a ellos en status encubierto, donde las personas cuyas vidas dependen unas de otras no conocen sus nombres reales.

El ejército no realiza operaciones encubiertas, dice el exoficial de alto rango, y el personal militar no lucha de manera encubierta. Es decir, excepto cuando lo hacen, ya sea porque los individuos están asignados ("ovejas sumergidas") a la CIA, o porque ciertas organizaciones militares, particularmente las del Comando Conjunto de Operaciones Especiales, operan como la CIA, a menudo junto a ellos en status encubierto, donde las personas cuyas vidas dependen unas de otras no conocen sus nombres reales.

Luego hay un número creciente de investigadores gubernamentales: militares, FBI, seguridad nacional e incluso funcionarios estatales, que no son encubiertos per se pero que se benefician del estado de reducción de firmas como identificaciones falsas y matrícula de coche falsas cuando trabajan en el propio país, particularmente cuando participan en una investigación extrema de ciudadanos estadounidenses de países árabes, del sur de Asia , y cada vez más de origen africano, que han solicitado autorizaciones de seguridad.

Caso-Estudio: ¿'Superagente 86'?

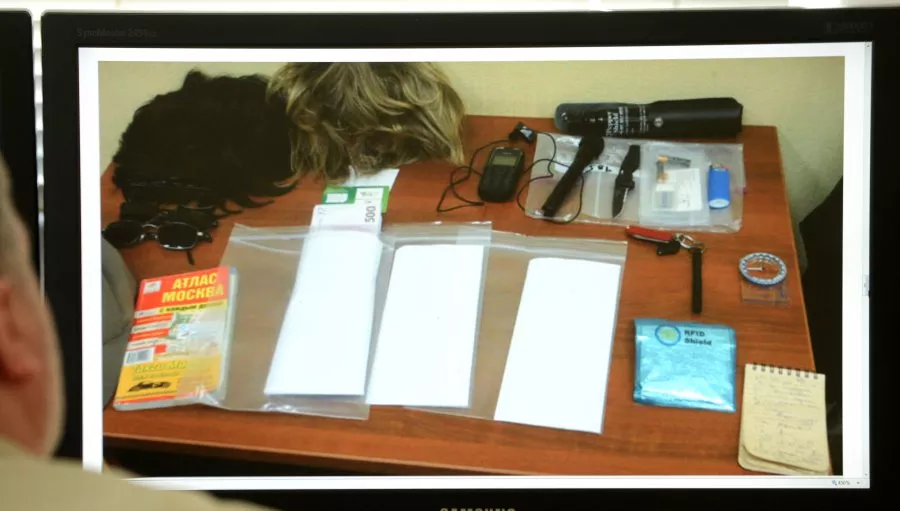

El 13 mayo de 2013, en un incidente casi cómico que recuerda más a "Superagente 86" [VO: Get Smart] que a un espionaje profesional, Moscú ordenó a un "tercer secretario" de la embajada de Estados Unidos llamado Ryan Fogle que abandonara el país y publicó fotos de Fogle vistiendo una peluca rubia hortera y llevando una extraña colección de parafernalia aparentemente amateur (cuatro pares de gafas de sol, un mapa de calles, una brújula, una linterna, una navaja suiza y un teléfono celular), tan viejo, decía un artículo, que parecía que "había estado en esta tierra durante al menos una década ".

Los medios de comunicación internacionales tuvieron barra libre, muchos jubilados de la CIA denunciaron el declive de la agencia, la mayoría de los comentarios mencionaban cómo habíamos superado el viejo mundo de las pelucas y las piedras falsas, en referencia a Gran Bretaña, la cual admitía solo un año antes que de hecho era la dueña de un dispositivo de comunicaciones oculto en una piedra falsa; otro hallazgo de la inteligencia rusa en Moscú.

Seis años después, otro caso de espionaje llegó a las noticias, esta vez cuando un jurado envió al ex oficial de inteligencia militar estadounidense Kevin Patrick Mallory a 20 años de prisión por conspirar para vender secretos a China. No hubo nada particularmente único en el caso Mallory, la fiscalía hizo su propia demostración presentando al jurado una colección de pelucas y bigotes falsos que parecían disfraces de Halloween, aparentemente otro episodio divertido de disfraz torpe.

Y, sin embargo, dice Brenda Connolly (no es su nombre real), sería ingenuo reírse, ya que ambos casos dan muestra de los nuevos trucos de la Agencia y el secreto extremo con los que los esconde. Connolly comenzó su carrera de ingeniería en la 'Directorate of Science and Technology' de la CIA y ahora trabaja para un pequeño contratista de defensa que produce artilugios (piense en "Q" en las películas de James Bond, dice ella) para operaciones de reducción de firmas.

Ese "antiguo" teléfono Nokia que llevaba Ryan Fogle, dice, no era nada de eso, el inocuo exterior ocultaba lo que ella llama un dispositivo de "comunicaciones encubiertas" en su interior. De manera similar, en el caso de Mallory se presentó como evidencia un teléfono Samsung que le dio la inteligencia china que era tan sofisticado que incluso cuando el FBI lo clonó electrónicamente, no pudieron encontrar la partición oculta utilizada para almacenar secretos y que Mallory finalmente se encargó de revelar.

Perdidos en el teatro de 'espía contra espía' de ambos casos se encontraban otras pistas de la moderna reducción de firmas, dice Connolly. Fogle también llevaba un escudo RFID, una bolsa de bloqueo de identificación por radiofrecuencia destinada a evitar el seguimiento electrónico. Y Mallory tenía viales de sangre falsa proporcionados por China; Connolly no quiso revelar para qué se usaría.

Espías de la Radio a la Red

Como muchas personas en este mundo, Connolly es una connoisseur y curator [experta y directora de exposición]. Puede hablar durante horas sobre las transmisiones que solían salir de la Unión Soviética, pero que también se transmitían desde Warrenton, Virginia, voces femeninas que recitan números aleatorios y pasajes de libros que los agentes de todo el mundo captan en sus radios y corresponden a códigos preestablecidos.

Pero luego los cibercafés y las puertas traseras en línea se convirtieron en los canales clandestinos preferidos para las comunicaciones encubiertas, reemplazando en gran medida la onda corta, hasta que las tecnologías de vigilancia (especialmente en países autocráticos) se pusieron al día y las agencias de inteligencia adquirieron la capacidad no solo para detectar e interceptar la actividad en Internet, sino también para interceptar cada pulsación de actividad en un teclado remoto. Eso marcó el comienzo del mundo actual de comunicaciones encubiertas o COVCOMM, como lo llaman en jerga. Estos son dispositivos de encriptación muy especiales que se ven en los casos de Fogle y Mallory, pero también decenas de diferentes transmisores y receptores en "modo ráfaga" ocultos en objetos cotidianos como rocas falsas. Todo lo que un agente u operador necesita para activar las comunicaciones con estos COVCOMM en algunos casos es simplemente caminar junto a un receptor de destino (un edificio o roca falsa) y los mensajes clandestinos se cifran y se transmiten a centros de vigilancia especiales.

"¿Y quién crees que implanta esos dispositivos?" Connolly pregunta retóricamente. "Militares, los chicos de operaciones especiales que trabajan para apoyar operaciones aún más secretas". Connolly habla de telas calientes que hacen que los soldados sean invisibles a la detección térmica, motocicletas eléctricas que pueden operar silenciosamente en los terrenos más accidentados, incluso cómo decenas de metros de cables se cosen en la ropa "nativa", el shalwar kameez del sur de Asia, los soldados mismos se convierten en receptores andantes, capaces de interceptar radios cercanas de baja potencia e incluso señales de teléfonos móviles.

Antibiometría: Malware, Manos y caras falsas

Pelucas, Ddispositivos de comunicaciones encubiertos, rocas falsas. En nuestro mundo de 'todo electrónico', donde todo se convierte en tema de registro, donde no se puede acceder ni a un estacionamiento sin que se registre la matrícula, donde no se puede registrar para un vuelo o un hotel sin una identificación emitida por el gobierno, donde no se puede usar una tarjeta de crédito sin que se capture la ubicación, ¿cómo se puede derrotar la biometría? ¿Cómo puede alguien pasar los lectores de huellas dactilares?

En 99 de cada 100 casos, la respuesta es: no es necesario. La mayoría de los soldados de reducción de firmas viajan con nombres reales, intercambiando identidades operativas solo una vez en el terreno donde operan. O se infiltran a través de fronteras en lugares como Pakistán y Yemen, llevando a cabo las misiones más peligrosas. Estas misiones de reducción de firmas son las más altamente sensibles e involucran la recolección de inteligencia "cercana" o el uso de dispositivos de rastreo enemigos miniaturizados, cada uno disponible en sus propio programa de acceso especial SAP, misiones que son tan delicadas que tienen que ser aprobadas personalmente por el Secretario de Defensa.

Sin embargo, para el 1%, para aquellos que tienen que pasar por el control de pasaportes bajo identidades falsas, existen varios sistemas de anulación biométrica, algunos físicos y otros electrónicos.

Se aludió a uno de estos programas en un volcado de documentos poco conocido publicado por Wikileaks a principios de 2017 y llamado "Vault 7": más de 8.000 herramientas clasificadas de la CIA utilizadas en el mundo del encubrimiento, el espionaje y la piratería electrónica. Se llama ExpressLane [herramientas para espiar agencias aliadas], donde la inteligencia de EEUU ha incorporado malware en sistemas biométricos y de listas de vigilancia extranjeros, lo que permite a los ciberespías estadounidenses robar datos extranjeros.

Un asistente de TI que trabaja para Wikileaks en Berlín dice que el código con ExpressLane sugiere que Estados Unidos puede manipular estas bases de datos. "Imagínese por un momento que alguien está pasando por el control de pasaportes", dice, evitando usar su nombre real por temor a ser acusado en los Estados Unidos. "La NSA o la CIA tienen la tarea de corromper, cambiar, los datos del día en que pasa el activo encubierto. Y luego devolverlos. No es imposible".

Otra fuente señaló a una pequeña empresa rural de Carolina del Norte de la industria de reducción de firmas, principalmente en el campo de la recolección clandestina y las comunicaciones. En el taller y la instalación de entrenamiento donde enseñan a los operadores cómo fabricar dispositivos de escucha secretos en objetos cotidianos, ellos son la vanguardia, o al menos eso dicen su propaganda, un repositorio para el moldeo y fundición, pintura especial y sofisticadas técnicas de envejecimiento.

Esta silenciosa empresa puede transformar cualquier objeto, incluida una persona, como hacen en Hollywood, un "aparato facial de silicona" esculpido para alterar perfectamente la apariencia de alguien. Pueden envejecer, cambiar de sexo y "aumentar la masa corporal", como dice un contrato clasificado. Y pueden cambiar las huellas dactilares usando una funda de silicona que se ajusta tan cómodamente a una mano real que no se puede detectar, incrustando huellas dactilares alteradas e incluso impregnadas con los aceites que se encuentran en la piel real. Cuando se le preguntó si el aparato es efectivo, una fuente, que ha pasado por el entrenamiento, se ríe. "Si te lo digo, tendré que matarte".

Un asistente de TI que trabaja para Wikileaks en Berlín dice que el código con ExpressLane sugiere que Estados Unidos puede manipular estas bases de datos. "Imagínese por un momento que alguien está pasando por el control de pasaportes", dice, evitando usar su nombre real por temor a ser acusado en los Estados Unidos. "La NSA o la CIA tienen la tarea de corromper, cambiar, los datos del día en que pasa el activo encubierto. Y luego devolverlos. No es imposible".

Otra fuente señaló a una pequeña empresa rural de Carolina del Norte de la industria de reducción de firmas, principalmente en el campo de la recolección clandestina y las comunicaciones. En el taller y la instalación de entrenamiento donde enseñan a los operadores cómo fabricar dispositivos de escucha secretos en objetos cotidianos, ellos son la vanguardia, o al menos eso dicen su propaganda, un repositorio para el moldeo y fundición, pintura especial y sofisticadas técnicas de envejecimiento.

Esta silenciosa empresa puede transformar cualquier objeto, incluida una persona, como hacen en Hollywood, un "aparato facial de silicona" esculpido para alterar perfectamente la apariencia de alguien. Pueden envejecer, cambiar de sexo y "aumentar la masa corporal", como dice un contrato clasificado. Y pueden cambiar las huellas dactilares usando una funda de silicona que se ajusta tan cómodamente a una mano real que no se puede detectar, incrustando huellas dactilares alteradas e incluso impregnadas con los aceites que se encuentran en la piel real. Cuando se le preguntó si el aparato es efectivo, una fuente, que ha pasado por el entrenamiento, se ríe. "Si te lo digo, tendré que matarte".

Robo de Identidad

En la vida real, el robo de identidad (principalmente por parte de los delincuentes con la intención de lucrar) sigue siendo una epidemia que afecta a todos, pero para aquellos en el mundo de la inteligencia y la lucha contra el terrorismo, el enemigo también participa activamente en los esfuerzos para comprometer la información personal. En 2015, el Estado Islámico publicó los nombres, fotos y direcciones de más de 1.300 militares estadounidenses, y ordenó a sus partidarios que apuntasen y mataran a las personas identificadas. El FBI dijo que la publicación fue seguida por presuntos piratas informáticos rusos que se hicieron pasar por miembros de ISIS y amenazaron a familias de militares a través de Facebook . "Sabemos todo sobre usted, su esposo y sus hijos", decía un mensaje amenazador.

Los oficiales de Contrainteligencia y OPSEC comenzaron un esfuerzo a gran escala para informar a los afectados, pero también para advertir al personal militar y a sus familias de que protejan mejor su información personal en las redes sociales.

Al año siguiente 2016, ISIS lanzó 8,318 nombres de objetivos: el lanzamiento más grande hasta que fue superado por 8,785 nombres en 2017.

Se reveló que el personal militar que compartía información de ubicación en sus dispositivos de fitness aparentemente revelaba la ubicación de operaciones sensibles simplemente haciendo jogging y compartiendo sus datos. "El rápido desarrollo de tecnologías de información nuevas e innovadoras mejora la calidad de nuestras vidas, pero también plantea desafíos potenciales para la seguridad operativa y la protección de la fuerza", dijo el Comando Central de Estados Unidos en un comunicado en ese momento al Washington Post 2018.

Luego vino el susto del ADN, cuando el almirante John Richardson, entonces jefe de operaciones navales, advirtió al personal militar y a sus familias que dejaran de usar kits de prueba de ADN de ascendencia en el hogar. "Tenga cuidado a quién envía su ADN", dijo Richardson, advirtiendo que los avances científicos podrían explotar la información, creando más y más armas biológicas específicas en el futuro. Y, de hecho, en 2019, el Pentágono aconsejó oficialmente al personal militar que se mantuviera alejado de los populares servicios de ADN. "La exposición de información genética sensible a terceros plantea riesgos personales y operativos para los miembros del servicio", decía el memo, informado por primera vez por Yahoo News.

"Todavía estamos en la infancia de este nuestro mundo transparente", dijo el alto oficial retirado, advirtiendo que no se imagine que existe una "brecha de identidad" similar a la "brecha de bombarderos" de la Guerra Fría. "Estamos ganando esta guerra, incluso en el lado cibernético, incluso si el secreto sobre lo que estamos haciendo hace que la imagen de los rusos en los medios parezca de nuevo como si tuvieran tres metros de altura".

Admite que el procesamiento de macrodatos en el futuro probablemente afectará aún más a todas las operaciones clandestinas, pero dice que los beneficios para la sociedad, incluso de manera limitada, al hacer que la actividad terrorista y los viajes sean mucho más difíciles, superan las dificultades creadas para la seguridad operativa militar. El oficial dice que el secreto es legítimo, pero dice que el liderazgo del Departamento de Defensa se ha rendido al reconocer el panorama general. Los servicios militares deberían hacer más preguntas sobre la ética, el decoro e incluso la legalidad de que los soldados se conviertan en espías y asesinos, y lo que esto significa para el futuro.

Aún así, el mundo de la reducción de firmas sigue creciendo: evidencia, dice el oficial retirado, de que la vida moderna no es tan transparente como la mayoría de nosotros pensamos.

____________

Todas estas "industrias" de ámbito estatal, cuando alcanzan grandes dimensiones y absorben desorbitantes sumas de dinero se convierten en monstruosos engendros zombis a los que, aunque dejen de servir para su cometido inicial, se siguen alimentando. Son tales los intereses políticos y económicos implicados en su funcionamiento, que resulta más fácil sostenerlos que desmontarlos. Las redes de espionaje son consustanciales al complejo entramado del capital y quien no entienda cómo funciona éste, no entenderá como funciona el otro.

ResponderEliminarSalud!

Es bastante acertada la observación del General cuando comenta que cada vez más se están adquiriendo las formas de aquellos contra los que luchan. Se están transformando en su propio enemigo al general una industria que no solo encubre sus operaciones secretas, sino sus actividades particulares. Sobre todo los de la DEA, rama de la CIA. Resultado: epidemia de opioides, epidemia de plomo y epidemia de odio. Lo que tú dices, engendros.

EliminarSalud!