Troleo modo Dios a los gestores de la Alambra de Granada. Según la 9deAnon, por medio de un hackeo de bajo perfil se pone relevancia tanto la calidad del servicio, ínfima, como las relaciones de poder de sus gestores. Todo indica que nos encontramos ante otro caso de favoritismo entre amiguetes, más tradicional en este país que la navidad, dado el escaso grado de preparación de los gestores de la web, segura mente desmotivados becarios a las órdenes del sátrapa de turno; más interesado en arañar el contrato que en dar el servicio. Bien venidos a Españistán, tierra de bandidos.

Desde este blog un incuestionable saludo fraternal a los compañeros de la 9.

Desde este blog un incuestionable saludo fraternal a los compañeros de la 9.

________

Fuente - Auditando el sistema de tickets de la Alhambra de Granada 5.9.2019

El día 22 de mayo de 2019, el Confidencial, publica una noticia que alerta de una vulnerabilidad en la web de compra de entradas online de la Alhambra de Granada (link). Ese mismo día se suceden comunicados, desmentidos, notas de prensa, opiniones de políticos y de responsables de la Consejería de la Junta de Andalucía. Algunas publicaciones tecnológicas también reflejan “el hackeo” que había sufrido la plataforma con mayor o menor fortuna en sus análisis.

Dos noticias cierran el anecdotario del suceso: una, el comunicado que la empresa Hiberus envía a los medios echando la culpa a un ataque profesional y organizado; dos, el anuncio de varios medios el día 24 de mayo donde se comunica la denuncia realizada en la Policía para que se averigüe si hubo acceso no autorizado y se depuren responsabilidades.

Hasta aquí, lo que se ha publicado y especulado. Todo fácilmente accesible desde buscadores…

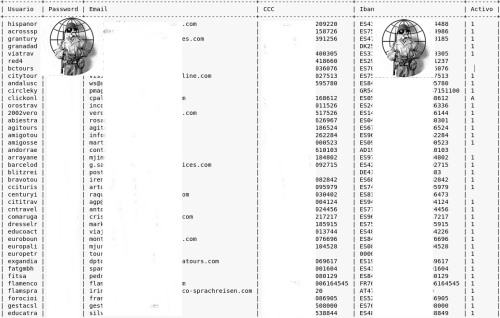

Lo que sigue, es el relato que hacen las “hackers” profesionales, malotas y organizadas de La Nueve de Anonymous, supuestas autoras del desastre y de la supuesta “filtración” de los datos de más de 4,5 millones de usuarios y 1000 agencias de viajes, de lo sucedido:

Las fechas, lugares y técnicas utilizadas, así como las capturas de este reportaje y su edición están alteradas para no facilitarle el trabajo a esas otras profesionales que no dudamos nos siguen con delicadeza y tesón. Todo lo que leáis, veáis (oler no, pero os garantizamos que el humillo que nos rodea es fantástico también) puede ser irreal, ficticio… debéis cuestionarlo TODO. Mucho más a nosotras que no somos tangibles, sólo una idea que surca la red.

(Vayan por delante nuestras excusas para los más legos en vocabulario técnico. Le hemos dicho a las becarias que controlen un poco el tema, pero alguna se lanza y se pone a desbarrar con la terminología)

1 – El origen

Sabéis (y si no, os lo decimos nosotras) que la ciberseguridad, tal y como os la cuentan es una milonga para estudiantes de certificaciones y aprendices de “hacking ético” de las universidades y academias “especializadas”. Nuestros abuelos (La Novena compañía de la División Lecrerc) nos enseñaron que el tesón, la imaginación y las ideas conforman un principio tan fuerte como la fortaleza de las grandes organizaciones.

Nuestros objetivos no están en vulnerar, atacar o deformar webservers, servidores o VPS para hacernos con datos que podamos vender en eso que llaman la “web profunda”. Para más inri, avisábamos desde una red social siempre que salían nuestros HalfTracks. Vale que no de una manera clara, pero siempre con algo de humor…

La Junta de Andalucía siempre nos encantó como campo de entrenamiento y aprendizaje. Esa Sociedad Andaluza para el Desarrollo de las Telecomunicaciones; esos centenares de impresoras conectadas a la red que podíamos manejar desde nuestras alcantarillas; esas Universidades con sus miles de dominios y desarrollos; el CICA (Centro Informático Científico de Andalucía) y tantos más.

Nos había llegado un caso de corrupción en la venta de entradas de la Alhambra de Granada ocurrido entre los años 2002-2005 que se juzgó en 2018. Una trama en la que el Patronato de la Alhambra no quedaba muy limpio como tampoco algunos guías y empresas, y decidimos documentarnos mejor y ver cómo iba ese negocio de ventas de entradas.

¿Cómo se gestionaban las entradas en la época de las telecomunicaciones?¿Cómo habían avanzado tecnológicamente, Apps, webs, seguridad en los datos?¿Cómo se compraban y desde que plataformas?

Comenzaba eso que los “hackers blanquitos” llaman fingerprinting o footprinting y que nosotras llamamos buscar ropita sucia entre humo y cervezas.

Objetivo: Patronato de la Alhambra

Motivo: Comprobar seguridad de compradores de entradas online

Justificación: LOL y LULZ

2 – Exploración

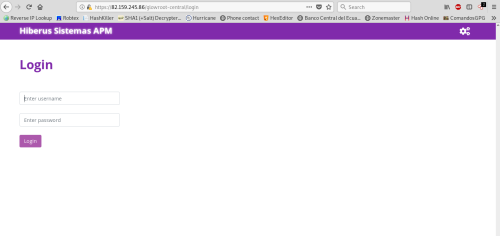

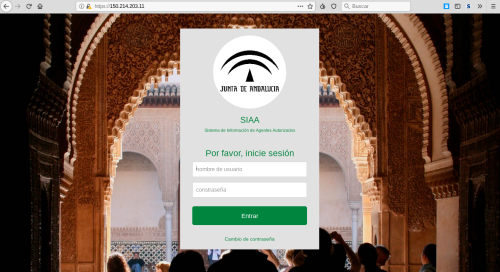

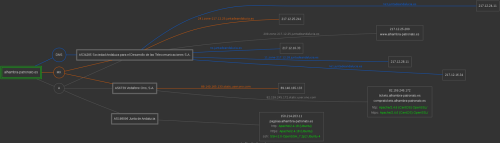

Nos sorprendió encontrar que el servicio de venta de entradas no estaba gestionado directamente por el Patronato y que ONO-Vodafone proveía la tecnología de comunicación y servidores. La red 82.159.245.0 – 82.159.245.255 nos daba en su Whois el nombre, dirección, y persona del registro: hiberus. El host donde estaba el webserver era el 82.159.245.172 con los puertos 80 y 443 abiertos.

Dos dominios:

a) tickets.alhambra-patronato.es

b) compratickets.alhambra-patronato.es

Desde el primero, se selecciona el tipo de entrada y desde el segundo se completa la compra facilitando fechas y datos.

La tecnología web utilizada: Bootstrap

La URL nos daba una pista sobre el sistema utilizado

Estábamos ante una infraestructura Microsoft ASP.NET y posiblemente ante un Microsoft SQL Server montado sobre Apache.

El SO sobre el que está montado el webserver es un Windows 8.1 o 2012 R2 y, efectivamente, un ASP.NET 4.0.30319, Microsoft IIS 8.5

Un poco desfasado todo. Siempre fastidia tener que actualizar sistemas por si la aplicación se nos jode y tenemos que sacarla de la fase de producción que nos da tan bonitos beneficios.

¿Quien era Hiberus?

El Whois nos había proporcionado una huella interesante sobre el propietario del software de ticketing :

En origen se llamaba IRITEC Sistemas Informáticos S.L. y se constituyó en S.A. como Hiberus en 2005 con un capital social de 16.695 €.

Su web nos aporta información sobre la empresa de Zaragoza y la progresión que ha ido adquiriendo desde 2005.

En 2017 adquieren el 51% de la empresa IACPOS especializada en ticketing y que había montado sistemas de venta de entradas en grandes museos, pabellones de deportes y diversas instituciones.

Buscar sus desarrollos en la red no era difícil, así que destinamos un grupito a esa tarea: Tyssen, El Prado, Palacio de Deportes de Zaragoza, etc, etc..

Mucha gente comprando entradas por internet. Teníamos curiosidad por comprobar la seguridad de esas aplicaciones y, lo reconocemos, no pedimos permiso a Hiberus para auditarles ¡cachis en la mar!

3 – “Marco busca a su mamá”

¡Humm! Sistema desactualizado, subdomios de Hiberus llamativos:

62.82.205.148 chat.hiberus.com

79.99.213.76 correoweb.hiberus.com

62.82.205.148 crm.hiberus.com

178.79.140.121 des.hiberus.com

62.82.205.148 echo.hiberus.com

79.99.213.76 imap.hiberus.com

62.82.205.148 intranet.hiberus.com

79.99.213.76 mail.hiberus.com

79.99.213.76 pop3.hiberus.com

82.159.245.202 pruebas.hiberus.com

178.79.160.156 queen.hiberus.com

79.99.213.76 smtp.hiberus.com

139.162.222.137 soporte.hiberus.com

139.162.222.137 support.hiberus.com

62.82.205.150 vpn.hiberus.com

Por aquí nos enseñan una puerta:

Por aquí otra:

Leyendo el código vemos algunas rutinas en js:

(desde la alarma han ido “pintando las paredes”, como es natural)

Nos pusimos a jugar con HackBar y BurpSuite para comprobar la fortaleza de las variables del SQL Server de Mocosoft y ¡Bingo!. En contra de lo que se ha dicho, el webserver tenía unas mínimas medidas de seguridad. No un WAF/IDS consistente, pero te dificultaba un poco la tarea. Tampoco mucho ¡eh!

No nos costó demasiado sacar los usuarios de las Bases de Datos del Sistema:

[*] ##MS_AgentSigningCertificate##

[*] ##MS_PolicyEventProcessingLogin##

[*] ##MS_PolicySigningCertificate##

[*] ##MS_PolicyTsqlExecutionLogin##

[*] ##MS_SmoExtendedSigningCertificate##

[*] ##MS_SQLAuthenticatorCertificate##

[*] ##MS_SQLReplicationSigningCertificate##

[*] ##MS_SQLResourceSigningCertificate##

[*] BUILTIN\Administradores

[*] cactistats

[*] IACPOS-SQL\Administrador

[*] IACPOS-SQL\iacpos

[*] NT AUTHORITY\SYSTEM

[*] NT Service\MSSQL$SQLWEB

[*] NT SERVICE\SQLAgent$SQLWEB

[*] NT SERVICE\SQLTELEMETRY$SQLWEB

[*] NT SERVICE\SQLWriter

[*] NT SERVICE\Winmgmt

[*] sa

[*] usrAlhambra

[*] usrMapfre

Las Bases de Datos accesibles en aquella fecha:

[*] dbAlhambra

[*] dbAlhambraUG

[*] dbDobladeOro

[*] dbIACPOS

[*] master

[*] model

[*] msdb

[*] tempdb

[*] dbAlhambraUG

[*] dbDobladeOro

[*] dbIACPOS

[*] master

[*] model

[*] msdb

[*] tempdb

El resto ya ha sido relatado por diversos medios de comunicación con mayor o menor fortuna:

Algunos dicen que ha sido un ataque profesional y organizado, pero la realidad es que ha sido el entretenimiento de una pandilla de perroflautas intoxicadas con buena hierba y Coronitas (nos sigue gustando el diminutivo) como es habitual. También, que desconocen los fines. Esos son sencillos de aclarar:

a) Demostrar que nada es seguro al 100%

b) Que debéis cuestionarlo TODO

c) El LULZ y el LOL de darle alguna colleja al sistema

b) Que debéis cuestionarlo TODO

c) El LULZ y el LOL de darle alguna colleja al sistema

Desde mayo, han sucedido acontecimientos que nos han alejado de las redes sociales. Uno es que Twitter (muy obedientes) nos suspendió la cuenta sin dar razones, aunque nos las podemos imaginar dada la política de ese contubernio mediático; otra, que nuestras “tropas” merecen un descanso y disfrutan de permisos por lugares indeterminados y alejados de visitas inoportunas.

¿Se reagrupará La Nueve de Anonymous?

Nuestras “guerreras” no se han diluido, siguen en la RED, en colectivos sociales, en CSO, en las calles y en el imaginario colectivo. Somos muchas, somos legión y debéis esperarnos. Aunque ya ha pasado tiempo, poco ha cambiado desde el 15M. La lucha sigue…

"...pandilla de perroflautas intoxicadas con buena hierba y Coronitas"... jajaja... muy bueno!

ResponderEliminarSalud!

Gente como esta es la que hace que piense que no todo está perdido.

EliminarSalud!

Cierto.

EliminarTEATRO. En el de la Cruz, a las ocho de la noche, se executará la comedia titulada Obras son amores, y no buenas razones, con tonadilla y sainete.

ResponderEliminar